在密码学领域,听通信数据的密码学领域“后门”这是一场长期困扰所有学者的噩梦,但这并不意味着密码学家不能欣赏破密者的解密艺术。一组密码专家们就发表了一份针对多种弱化加密系统的方法的评估报告,报告显示:某些后门明显比其他更优良——其他后门植入者不知道隐藏、抵抗甚至保护受害者隐私的排他性。

这个名字叫偷偷弱化加密系统(Surreptitiously Weakening Cryptographic Systems)在报告中,著名密码学家和作家布鲁斯·施奈尔和威斯康星大学和华盛顿大学的研究人员从间谍的角度讨论了加密艺术问题:什么样的内置后门监控是***的?

他们分析了过去20年加密系统中的故意或看似非故意的漏洞,并排序列。结果表明,美国国家安全局(尽管不愿意承认)(NSA)最近的破密方法之一是***无论是有效性、隐藏监控,还是避免对互联网安全的连带伤害。

“这是创造更好后门的指南。但是你看,它的目的是为了更好地保护后门。”施奈尔说。安全专家最近出版了一本书《数据与巨人》(Data and Goliath),关注企业和政府的监督。“这些内容NSA早在20年前斯人早在20年前就知道了。我们只是想赶上他们,了解这些重要的事情。”

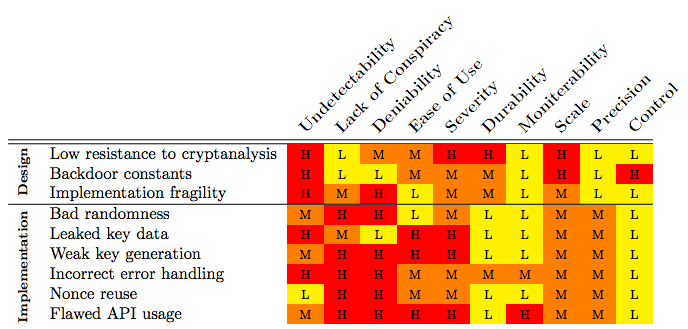

研究人员讨论了各种加密系统的设计和实现方法,以便窃听者能够使用它们。这些方法有各种各样的方法,从缺陷的随机生成到密钥泄漏到密码破译技术。然后,研究人员根据不可检测性、开放性(后门植入需要多少交易)、可靠性、易用性、范围、准确性和可控性等指标进行排序。

以下是弱点排序表及其对间谍的潜在好处。(L——低,M——中等,H——高)

例如,坏的随机数字生成器。它可以很容易地植入到软件中,而不需要太多的人,一旦被发现,它可以逃避原始编码错误,而不是故意的后门。说到这个例子,研究人员指的是Debian SSL在2006年的一次实现中,注释了两行代码,直接删除了系统加密所需的足够随机数“信息熵”来源。研究人员承认,破坏加密机制并不是故意的,而是程序员试图避免被安全工具检测到警告信息的结果。但这个漏洞仍然只能由一个代码农民造成,两年内没有发现,任何发现这个漏洞的人都会导致Debian SSL加密系统全面崩溃。

研究人员称另一种更微妙的破坏加密系统的方法为“实现脆弱性”,通常出现在复杂而难以理解的系统设计中,程序员在使用软件时不可避免地会留下漏洞。“互联网安全协议等许多重要标准(IPSec)、安全传输层协议(TLS)等等,可惜臃肿,太复杂,设计差……它经常依赖于公共委员会的设计方法。复杂性可能是委员会设计模式的基本产物,但不正确的人也可以将公共发展过程引向脆弱的设计。”一旦发现这种形式的破坏,在繁琐的过程中很容易伪装成小错误。

然而,话题转向“可控性”——谁能利用你埋下的安全隐患——在这个问题上,研究人员果断地将脆弱性和坏数字生成标准化“低”。如果使用坏的随机数字生成器或使用脆弱的加密实现机制,任何有足够能力的密码专家都可以利用这个漏洞进出你的目标。“显然,有些这样的东西在连带伤害方面是灾难性的。”威斯康星大学计算机科学家托马斯·里斯滕帕特说。“如果你让一个破坏者在关键系统中留下漏洞,这对客户的安全是灾难性的。”

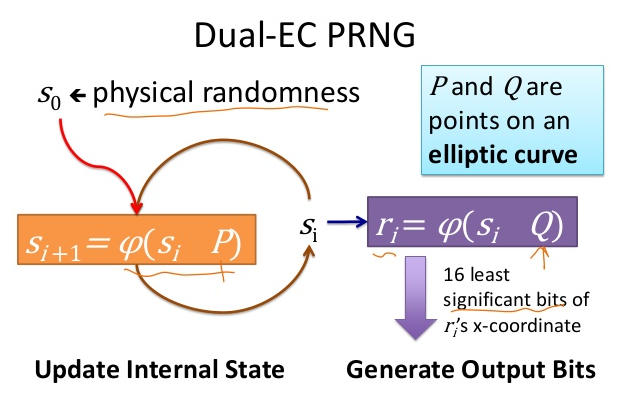

事实上,在“可控性”贴上一项“低”几乎所有其他方法都包含在标签中,只有一被研究人员称为“后门常量”是的。他们标记了这种方法的可控性“高”。后门常量是只有确切知道某一特定的不可猜值的人才能使用的后门。随机数字生成器标准中存在这种后门的主要例子——双椭圆曲线确定性随机比特生成器(Dual_EC_DRBG)。这种生成器是加密企业RSA但在2013年爱德华使用·斯诺登泄密事件已被踢爆NSA所控。

如果你想使用双椭圆曲线的后门,你必须知道一个非常具体的信息:标准中椭圆曲线两个位置之间的数学关系。信息的人可以构建随机数生成器所需的种子值,并获得解密信息的随机值。如果你不知道这个信息,后门就没用了,即使你知道有这样的后门。

这种“后门常量”很难找到花招,在报告中给它不可检测性的评分“高”基于此。尽管密码学家,包括施奈尔本人,早在2007年就怀疑Dual_EC有后门,但没有人能证明后门真的存在,Dual_EC一直在用——直到斯诺登踢爆真相。但另一方面,一旦曝光,这种类型的后门几乎无法搪塞,因此在可靠性方面分为“低”。然而,考虑到图像Dual_EC报告中提到的所有后门都可能连带损坏***是的,施奈尔认为这种技术仍然存在“最接近理想”。

双椭圆曲线加密

这并不意味着密码学家喜欢这种技术。毕竟,加密是用来在双方之间建立隐私的,而不是在双方之间插入一个***后门的创造者。“对可能成为NSA对于受害者来说,这种后门仍然是个问题。”威斯康星大学研究员马修·德里克森 说。

实际上,施奈尔将Dual_EC后门的谨慎归因于它对隐藏的重视,而不是NSA维护互联网用户的安全。“连带伤害很烦人,会让你更容易被发现。这是自私的标准,没什么‘人性善良的一面’”。

施奈尔说,研究人员发布这份报告的目的不是为了促进加密系统中的后门,而是为了更好地了解它们,以便连根拔出。“自然,无论好坏,总有一些方法可以留下后门。最安全的方法是根本不碰它。”

原文地址:http://www.aqniu.com/neotech/6781.html