昨天下午14:21,一顶匿名的白帽子提交了一个聚美优品的任何密码来修改漏洞。通过这个漏洞,任何用户的密码都可以重置。仅仅两个小时后,聚美优品正式修复了这个漏洞,并披露了细节(强大的制造商,赞美)。让我们来看看这个漏洞。

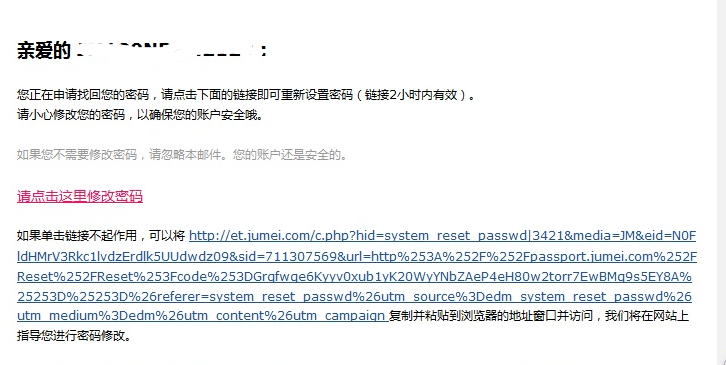

根据白帽子的描述,首先,我们应该给自己发一封电子邮件到密码。

不要点击邮件中的链接

然后将密码发送到要修改的账户邮箱。当然,我们看不到这封邮件。

但当我们点击刚才收到的链接时,神奇的事情发生了,我们修改了后者的密码。

根据小编的分析,每当我们发送密码检索邮件时,程序就会在那里COOKIE或者SESSION在里面设置一个标记,表示这个人的密码将在下面修改。但该程序并没有判断当前的密码检索url属于哪个用户,导致任何检索密码url现在可以修改COOKIE或者SESSION里标记的人的密码,最终形成了这个任意密码修改漏洞。

这个罕见的案例增加了白帽子挖掘漏洞的想法~同时也提醒了广大程序猿,有时候一个想当然的逻辑可能会引发很严重的后果哦~