日前,小编请教网络服务器总流量错误处理,看过日志以后发现一坨扫描器留有的印痕。发现了WVS的扫描纪录,小小日志文件都被撑成几G变大(网络服务器架构界定404网页页面,造成不会有的网页页面要求尤其多)...

WVS的确是好产品,用于爬爬文件目录啥的最开心了,可是用于扫他人是挺快乐的,自身被扫就不一样了...

因此就分析了一下其分包基本原理,想一想如何让它没法工作中...

自然环境:

在网上随意找了一个PHP的cms下载安裝,开WVS的当地代理商,burpsutie抓包软件分析...

分析全过程:

根据分析包的文件格式,早期的检测脚本http头带上的重要主要参数如下所示:

GET /acunetix-wvs-test-for-some-inexistent-file HTTP/1.1 Accept: acunetix/wvs Expect: Cookie: acunetixCookie=AAAAAAAA...N个A...AAAAAAAA GET /ClientAccessPolicy.xml HTTP/1.1 相近那样的搜索robots.txt 各种各样 xml普遍文档 GET /favicon.ico HTTP/1.1尤其好玩儿的就是这个favicon.ico文件,在日志文件中发现这一文档被浏览了N 1多次... POST https://localhost:8443/enterprise/control/agent.php HTTP/1.1 ACUNETIX /9149447 HTTP/1.1 HTTP_AUTH_LOGIN: ' HTTP_AUTH_PASSWD: acunetix Client-IP: SomeCustomInjectedHeader:injected_by_wvs Referer: ';print(md5(acunetix_wvs_security_test));$a=' Accept: acunetix/wvs Acunetix-Aspect: enabled Acunetix-Aspect-Password: 082119f75623eb7abd7bf357698ff66c Acunetix-Aspect-Queries: filelist;aspectalerts忽然见到WVS也会检验FCK,但是便是文件目录检验不全...

GET /fckeditor HTTP/1.1

早期扫描一些较为奇怪的系统漏洞都是会带下列主要参数

Accept: acunetix/wvs

中后期的XSS和SQL扫描大约看下特点的标识符便是下列标识符

Acunetix-Aspect:

Acunetix-Aspect-Password:

Acunetix-Aspect-Queries:

这三个字段

那么就把归路含有标题的都过虑掉...使你拂去!(此刻便是宁可错杀三千,不可以忽略一个!)

思路:

检验HTTP头里的

主要参数:值

随意包括acunetix中就禁止访问,顺带再回到一个500服务器错误。

严禁的方式想了多种,在网上相关这一的就见到当时oldjun和heige的2个思路。但是好像也不太合适,有感兴趣的朋友可以自已看一下。

由于分析发现扫描全过程中一些SQL引入脚本或是别的脚本是不包含以上提及的关键词。

因而想起运用session或是cookie来判定是不是故意要求,分辨创立就500,是否简单直接!

看一下编码(非常简单)

if(isset($_COOKIE["PHPinfoTest"])) { header('HTTP/1.1 500 Internal Server Error'); exit(); }else{ foreach ($_SERVER as $key => $value) { If(strpos(strtolower($key),"acunetix")!==false||strpos(strtolower($value),"acunetix")!==false){ header('HTTP/1.1 500 Internal Server Error'); setcookie("PHPinfoTest","IZIEMILOULOAIXNAUHIXLOAIX",time() 60); exit(); } } }放到局部变量的资料里

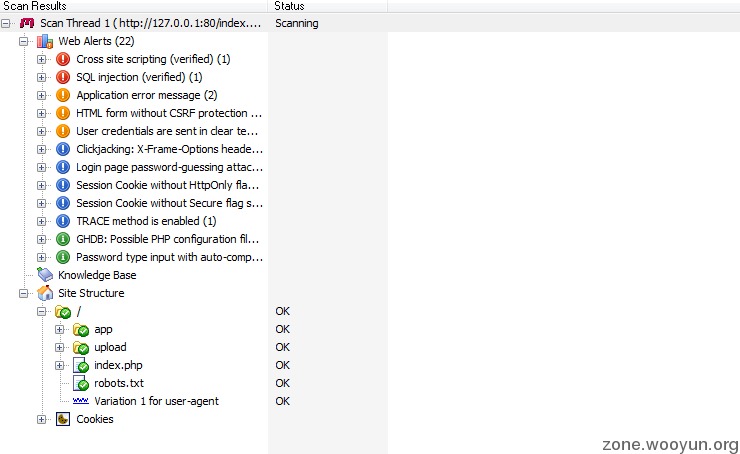

看一下实际效果:

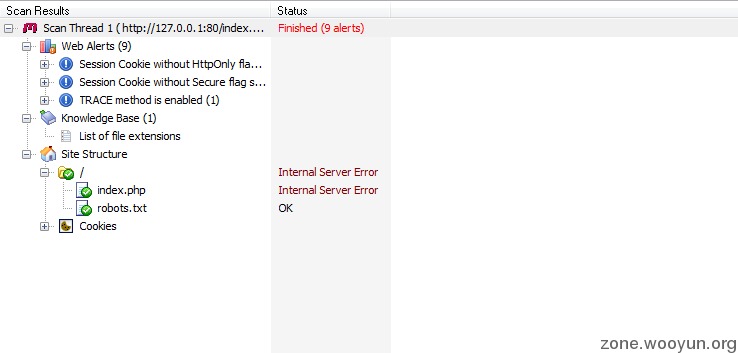

应用脚本之后:

这儿也仅仅粗浅的给予一种方式,若有说的不正确的,请纠正。

全文详细地址:http://zone.wooyun.org/content/7942